@TOC

easyre

64位

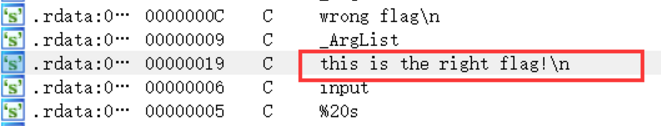

ida打开 shift+F12看字符串

flag{this_Is_a_EaSyRe}

reverse1

64位

ida打开 看字符串

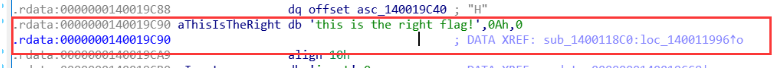

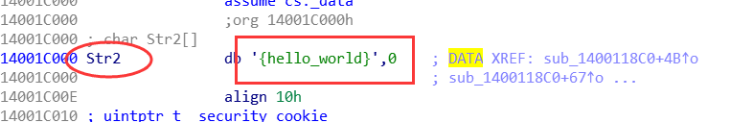

双击过去

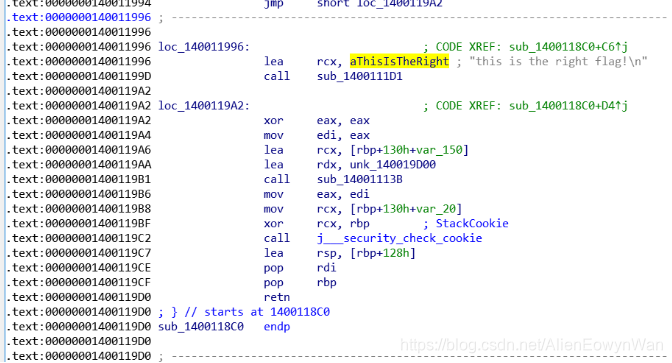

ctrl+x查看交叉引用

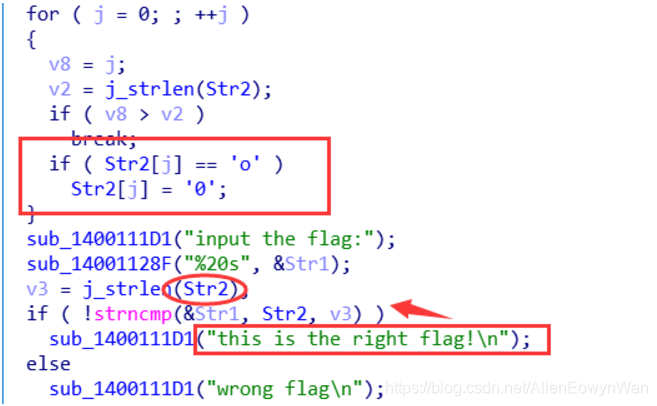

F5查看伪代码(ASCII码转换按R键)

可知,将{hello_world}中的o换成0即可

flag{hell0_w0rld}

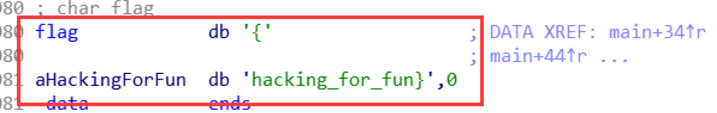

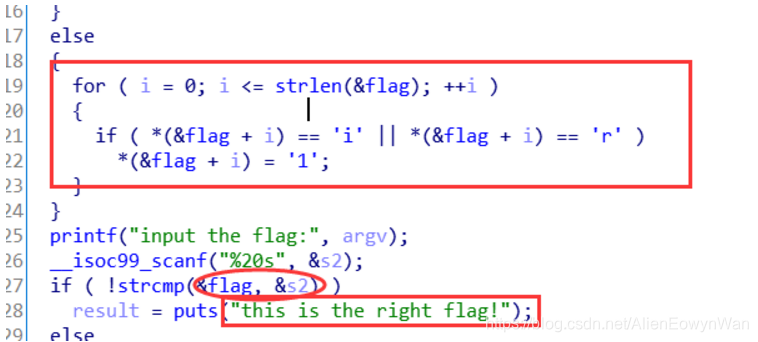

reverse2

flag{hack1ng_fo1_fun}

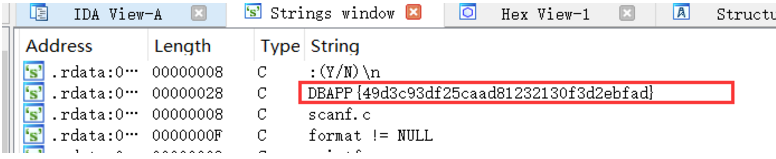

内涵的软件

32位

flag{49d3c93df25caad81232130f3d2ebfad}

注:建议先运行一下看看有什么,针对运行出的文字找,汉字可以看Hex View窗口的

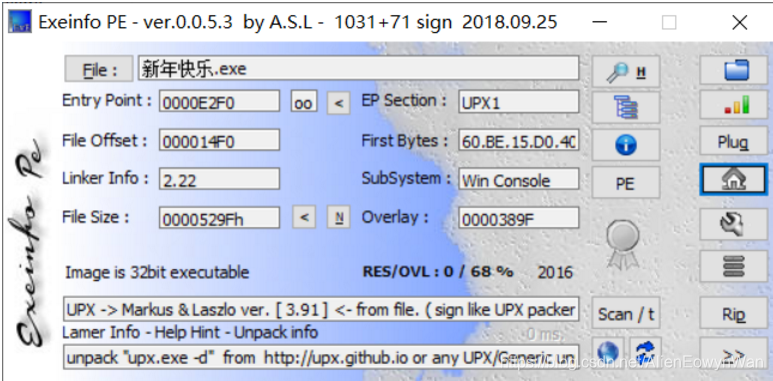

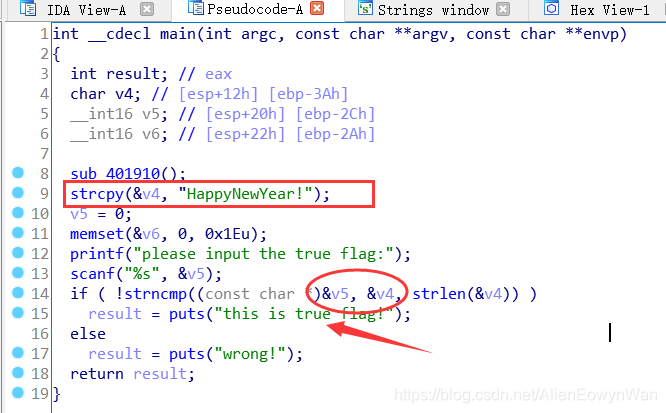

新年快乐

UPX壳,可手动,可用脱壳机

32位

脱完壳拖进ida

flag{HappyNewYear!}

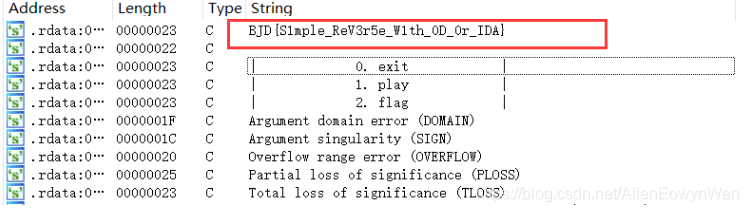

[BJDCTF 2nd]guessgame

flag{S1mple_ReV3r5e_W1th_0D_0r_IDA}

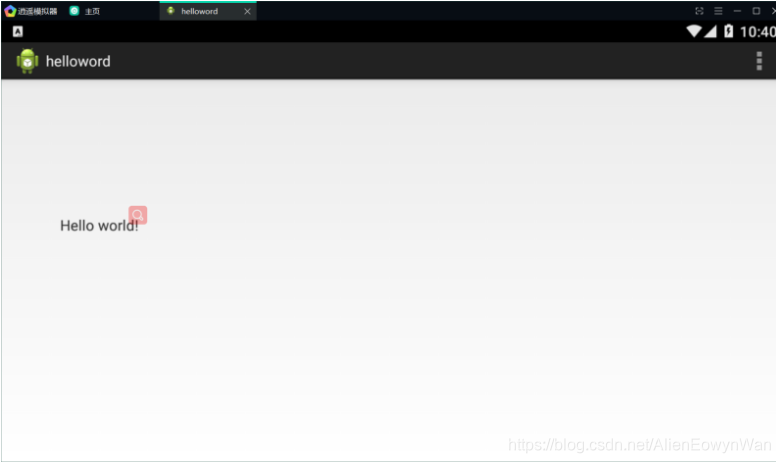

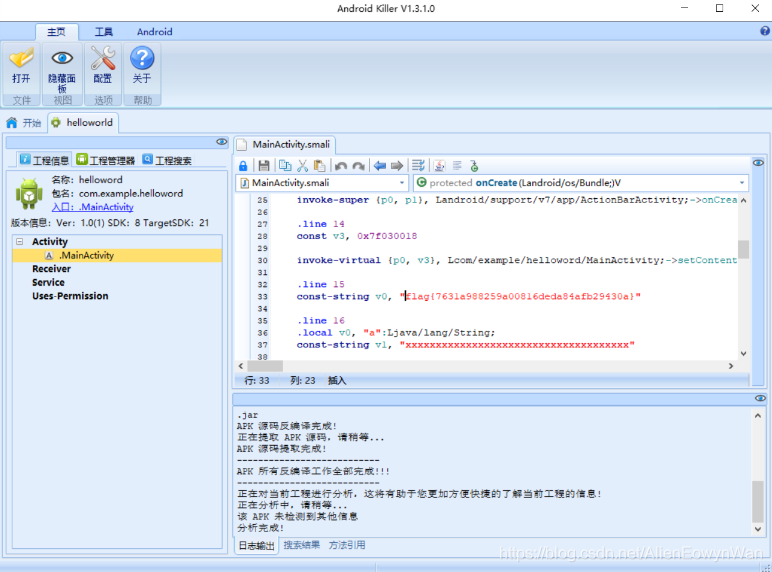

helloword

安卓逆向,模拟器打开,出现此界面

使用Android Killer

flag{7631a988259a00816deda84afb29430a}

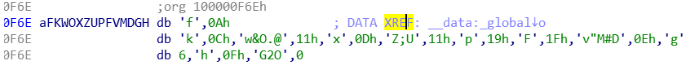

xor

异或,再异或回去就好了

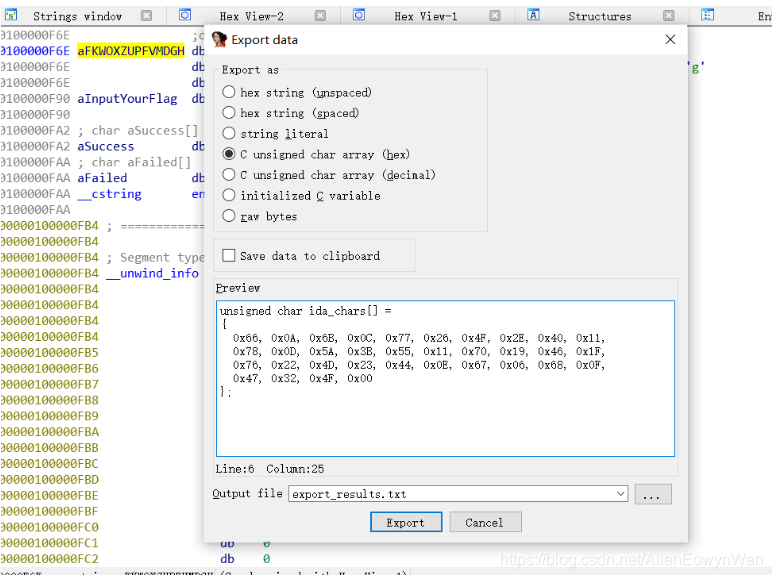

看一下global

shift+E可以导出数据

1 | str1 = ['f', 0x0A, 'k', 0x0C, 'w', '&', 'O', '.', '@', 0x11, 'x', 0x0D, 'Z', ';', 'U', 0x11, 'p', 0x19, 'F', 0x1F, 'v', |

flag{QianQiuWanDai_YiTongJiangHu}