@TOC

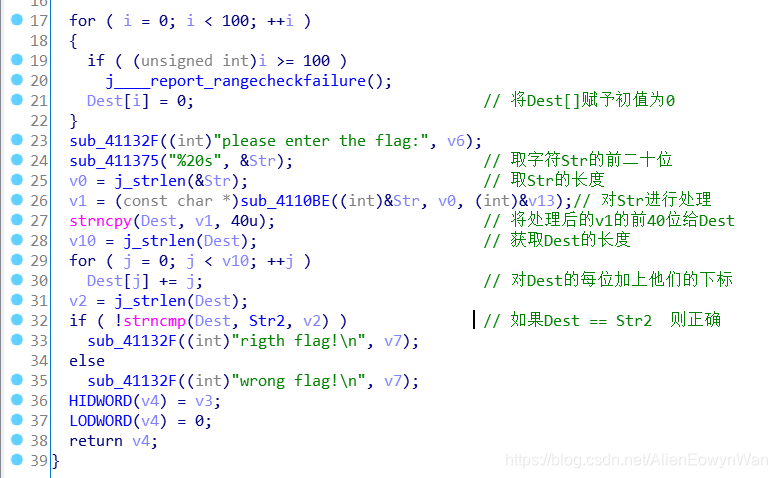

reverse3

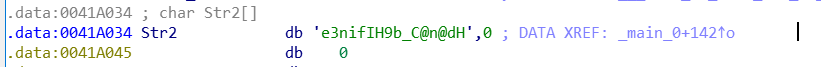

可知Str2为下图所示

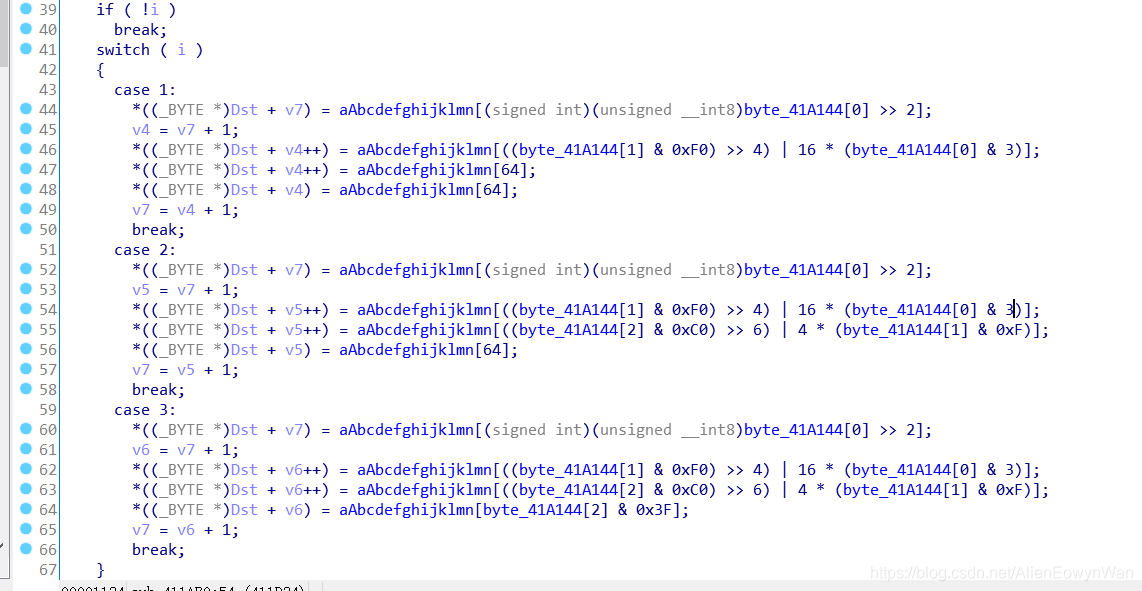

故而查看函数sub_4110BE 对Str进行处理看看做了什么处理

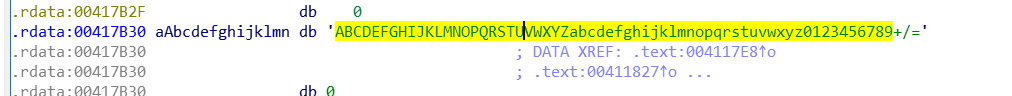

可以看到后面Dst会经过aAbcdefghijklmn[]数组的变换,我们看看aAbcdefghijklmn[64]里有什么

base64

编写脚本

1 | import base64 |

flag{i_l0ve_you}

不一样的flag

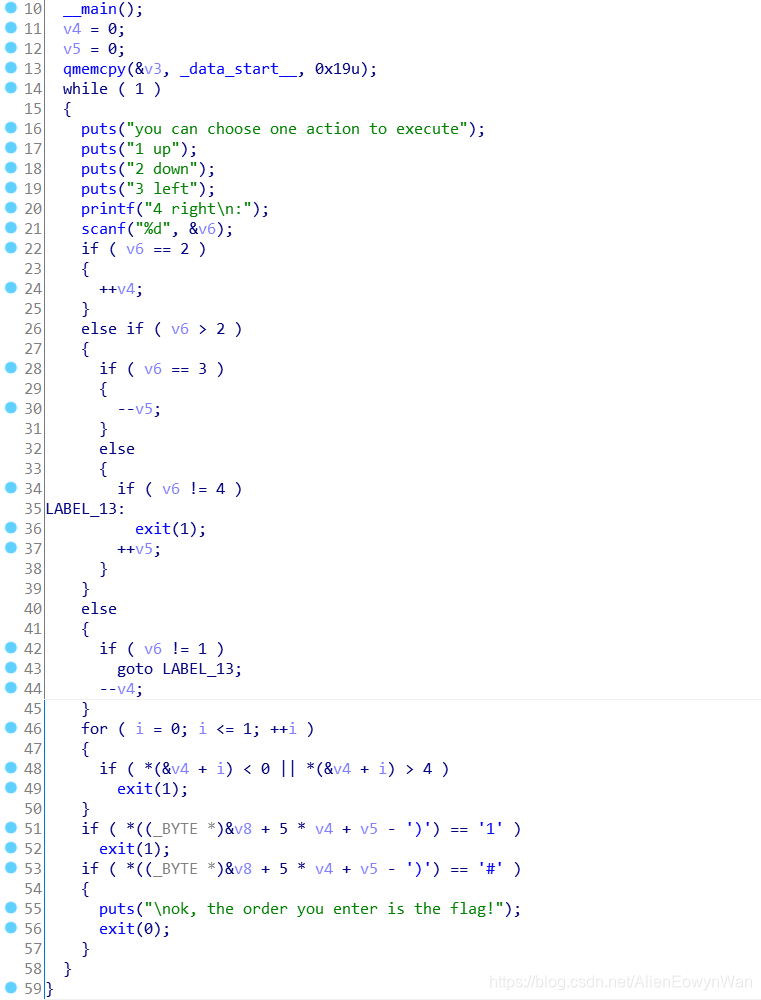

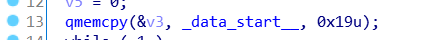

开头有一个内存拷贝,点进去看下:

提示信息是让上下左右移动,迷宫题,可知是遇到1则退出,最终需要走到#,是一个横向是5的迷宫

*1111

01000

01010

00010

1111#

*为起点,#为终点,所路径为222441144222

flag{222441144222}

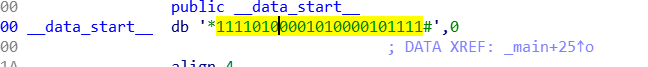

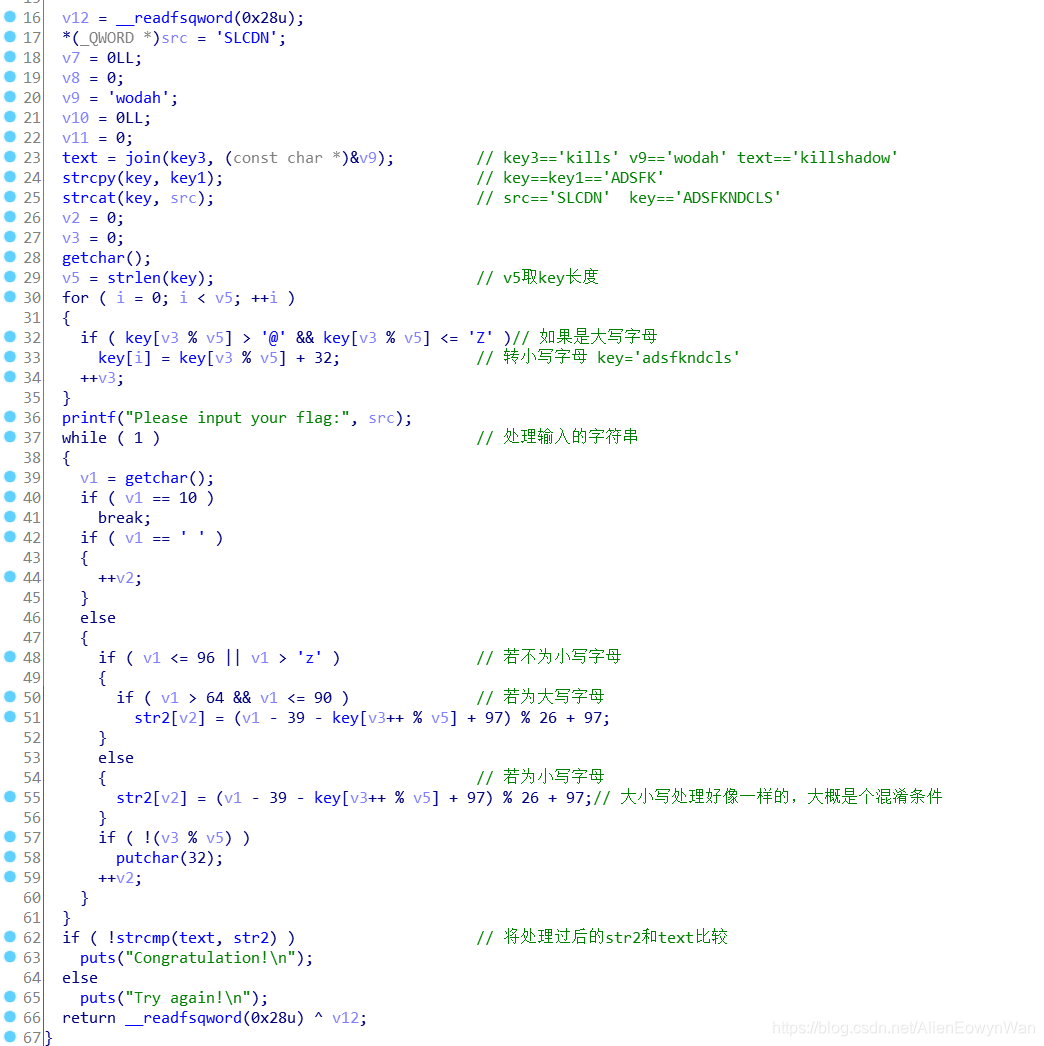

SimpleRev

看 Decry();函数

所以求出改变前的str2就可以了

1 | text = 'killshadow' |

flag{KLDQCUDFZO}

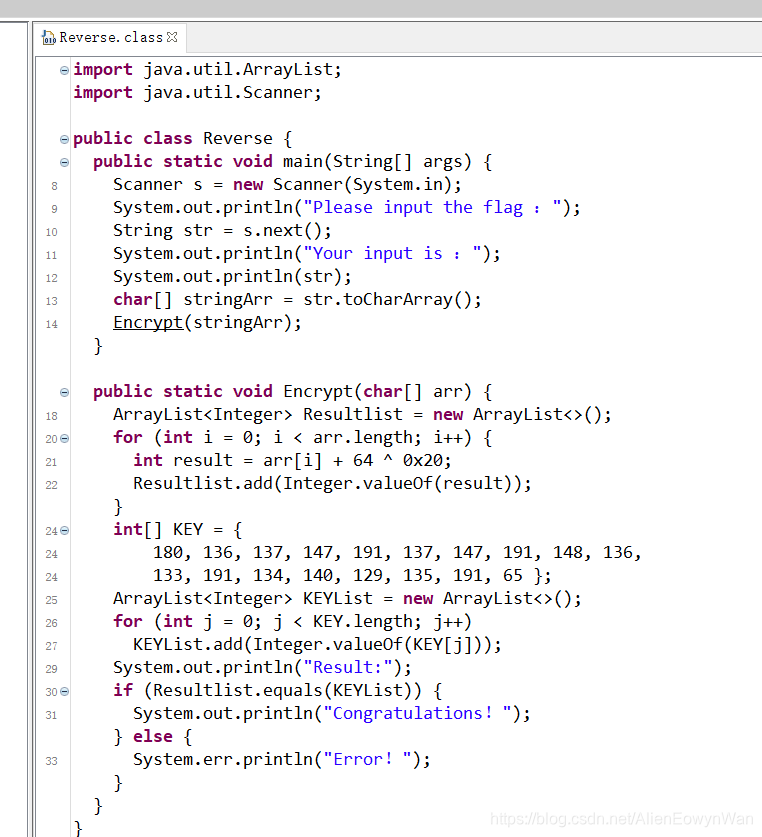

Java逆向解密

jd-gui打开

java代码,很直白

1 | key = [180, 136, 137, 147, 191, 137, 147, 191, 148, 136, 133, 191, 134, 140, 129, 135, 191, 65] |

flag{This_is_the_flag_!}