被劫持的神秘礼物

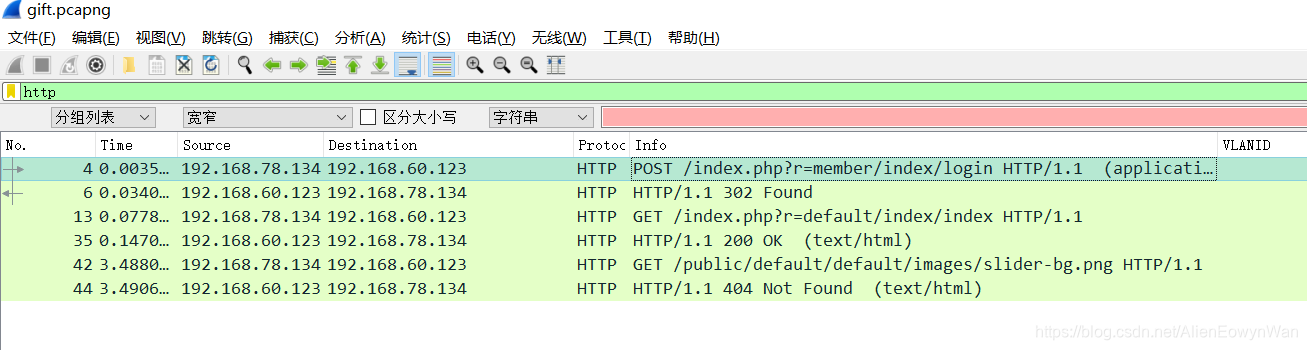

流量包文件,搜索http,发现POST提交

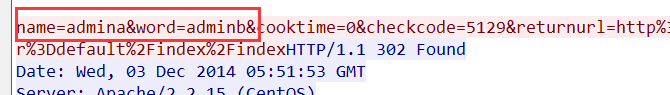

右键追踪HTTP流,因为题目提示要把用户名密码连在一起

拼接用户名密码得到adminaadminb

md5处理:

1d240aafe21a86afc11f38a45b541a49

flag是:flag{1d240aafe21a86afc11f38a45b541a49}

刷新过的图片

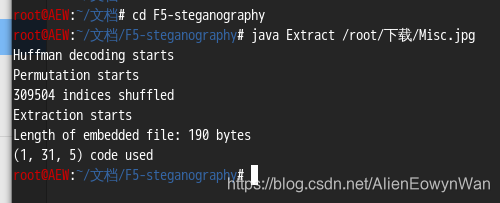

开局一张图片,根据题目提示判断为F5隐写、

F5-steganography在kali下的安装方法

1 | git clone https://github.com/matthewgao/F5-steganography |

使用

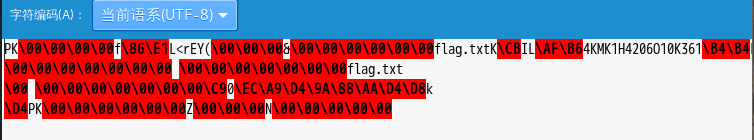

在文件夹下面找到output文件

是个zip压缩文件

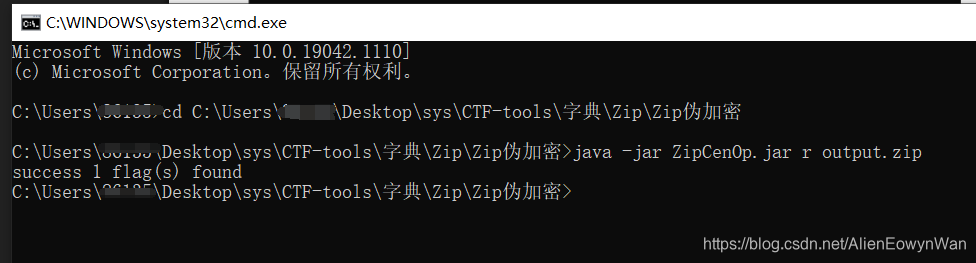

将文件拖出虚拟机,改txt后缀为zip,然后发现是个伪加密,使用工具解决

解压缩即可得到flag

flag是:flag{96efd0a2037d06f34199e921079778ee}

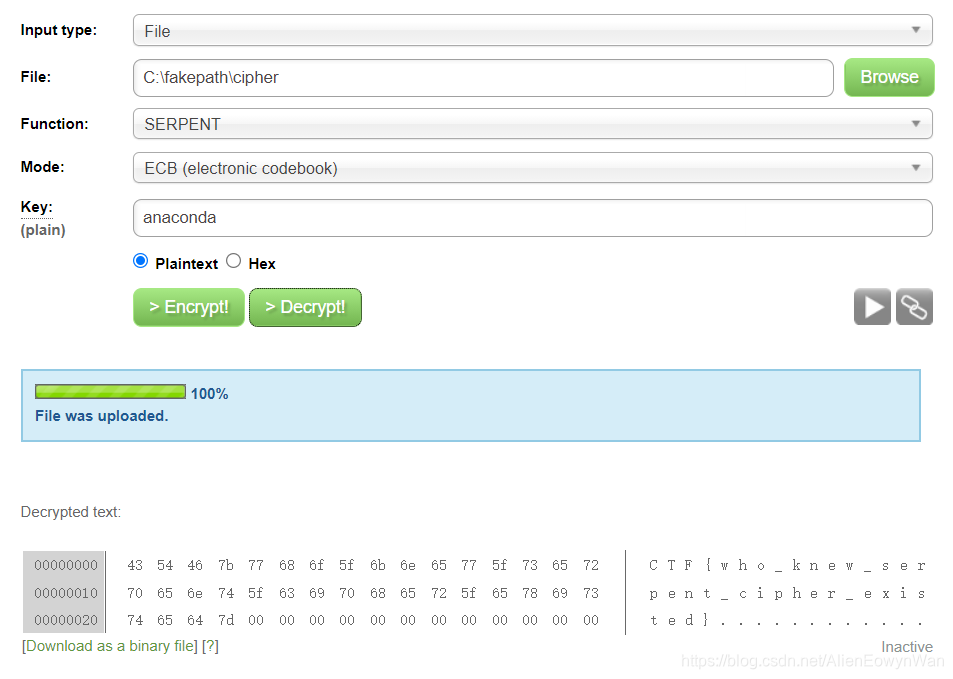

snake

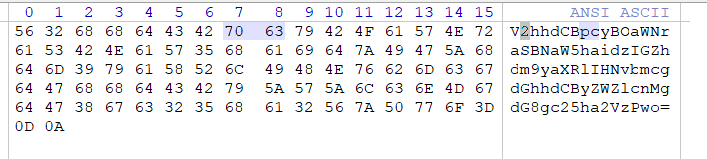

binwalk一下,得到一个压缩包和两个文件了,压缩包解压之后也是这两个文件:key和cipher文件,将key放入winhex中

base64

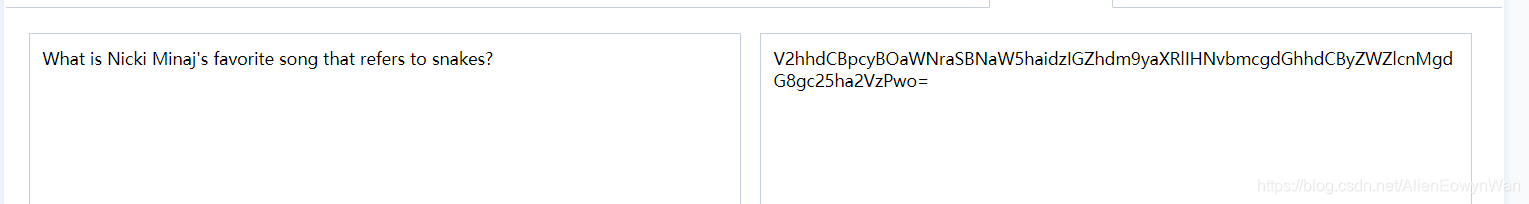

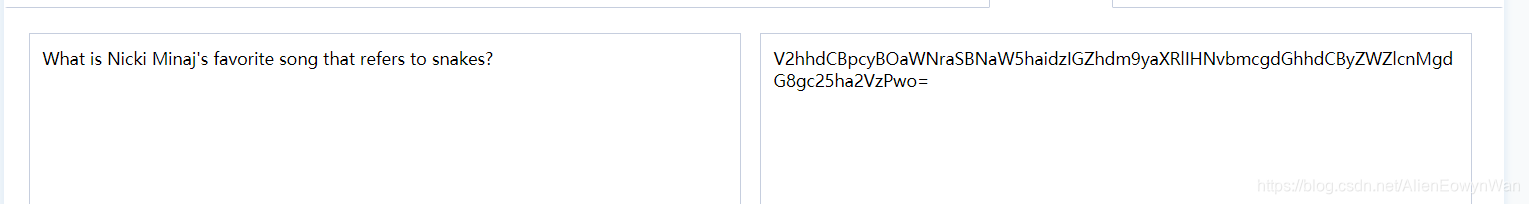

What is Nicki Minaj’s favorite song that refers to snakes?

百度Nicki Minaj

key知道了,还需要知道加密算法

蛇在英语中还有一个翻译:Serpent。Serpent是一个加密算法

可以使用这个网站http://serpent.online-domain-tools.com/

flag是:flag{who_knew_serpent_cipher_existed}

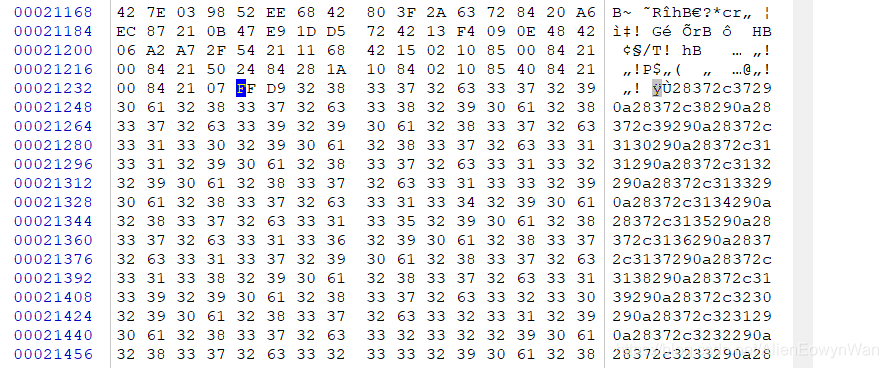

梅花香之苦寒来

winhex打开发现图片文件尾部有大量16进制数据

将后面的16进制数导出,使用脚本转换可以得到其ASCII码形式

1 | with open('hex.txt', 'r') as h: |

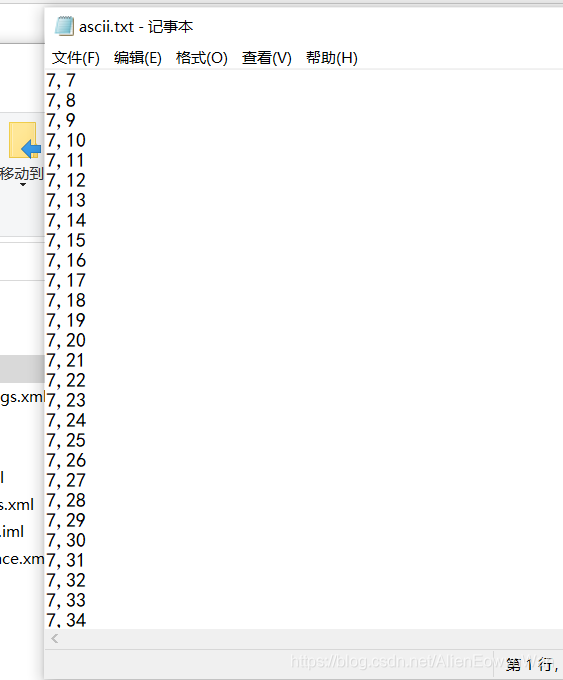

得到这样一个全是坐标的文件

脚本画图

1 | import matplotlib.pyplot as plt |

flag是:flag{40fc0a979f759c8892f4dc045e28b820}